Derniers sujets

» narcotestspar ivo Lun 10 Juin - 19:55

» GRAVOS & FRIENDS

par ivo Sam 8 Juin - 10:49

» la police s'étonne qu'on ne l'aime pas

par niouze Ven 12 Avr - 22:09

» étude du fascisme

par ivo Ven 14 Déc - 9:46

» [Toulouse - 07-12-2018] GRAVESITE + ALL BORDERS KILL + VOMI NOIR

par vegan31 Ven 9 Nov - 14:32

» [Toulouse - 02-07-2018] TRAVOLTA + guests

par vegan31 Lun 11 Juin - 9:28

» [Toulouse - 09-07-2018] KNUR + guests

par vegan31 Lun 11 Juin - 9:27

» [Toulouse - 18-07-2018] SPEED-NOISE-HELL + OSSERP + MUTILATED JUDGE

par vegan31 Lun 11 Juin - 9:26

» [Toulouse - 20-08-2018] HIRAX + EVILNESS + VARKODYA + SCORCHED EARTH

par vegan31 Lun 11 Juin - 9:24

» À la lanterne

par krépite Lun 7 Mai - 22:31

» [Toulouse - 12-05-2018] SICKSIDE + JEANNOT LOU PAYSAN + AHURI

par vegan31 Lun 16 Avr - 0:34

» vite, je vais vomir ...

par niouze Ven 12 Jan - 13:23

» Tunisie >>>>>>>

par ivo Lun 18 Déc - 8:29

» la phrase du jour

par ivo Lun 18 Déc - 8:09

» [中国- Chine] 一般信息- Informations générales

par ivo Sam 16 Déc - 8:38

» les photos d'actus - l'info en résumé

par ivo Sam 16 Déc - 8:34

» macronie

par ivo Sam 16 Déc - 8:23

» enfance ...

par ivo Ven 15 Déc - 9:27

» démocratie et justice ...

par ivo Ven 15 Déc - 9:19

» internet , technologie, ...

par ivo Ven 15 Déc - 8:41

» sexisme ... encore et toujours ...

par ivo Ven 15 Déc - 8:19

» [Toulouse - 03-01-2018] HASSIG + TROTZ + PESTCONTROL

par vegan31 Ven 8 Déc - 10:42

» flicage total du net

par niouze Lun 4 Déc - 10:06

» état d'urgence et autres restrictions....

par niouze Jeu 30 Nov - 22:32

» pesticides / fongicides

par ivo Mer 22 Nov - 9:02

» contre l'esclavage moderne

par ivo Mer 22 Nov - 8:54

» Sur les rives du Jourdain

par ivo Mer 22 Nov - 8:52

» petits business entre amis

par ivo Mer 22 Nov - 8:41

» No Futur - la terre au 21° siecle

par ivo Mer 22 Nov - 8:36

» blancs comme neige ^^

par ivo Mer 22 Nov - 8:34

» homophobie dans le monde ...

par ivo Mer 22 Nov - 8:19

» immigration ...

par ivo Mer 22 Nov - 8:16

» Nucléaire mon amour ...

par ivo Mar 21 Nov - 9:19

» Afrique coloniale belge

par ivo Mar 21 Nov - 8:50

» Révolution russe

par ivo Mar 21 Nov - 8:01

» agriculture

par ivo Dim 19 Nov - 8:26

» <<< Santé >>>

par ivo Dim 19 Nov - 8:21

» droites extremes

par ivo Sam 18 Nov - 11:01

» Birmanie

par ivo Sam 18 Nov - 10:35

» U.E.

par ivo Sam 18 Nov - 10:10

» pologne

par ivo Sam 18 Nov - 8:44

» No Futur - l'espace au 21° siecle

par ivo Ven 17 Nov - 8:36

» Réunionnais de la Creuse

par ivo Ven 17 Nov - 7:56

internet , technologie, ...

+4

EclipseFTS

Lib

spike

Chabane's rds

8 participants

Pavillon Noir :: NEWS :: Internationales :: Monde

Page 7 sur 12

Page 7 sur 12 •  1, 2, 3 ... 6, 7, 8 ... 10, 11, 12

1, 2, 3 ... 6, 7, 8 ... 10, 11, 12

Re: internet , technologie, ...

Re: internet , technologie, ...

Avec la NSA, les communications codées ne servent plus à rien

fr info

fr info

Selon plusieurs médias, qui s'appuient sur des documents fournis pas Edward Snowden, les Etats-Unis sont capables de décoder les systèmes de cryptage sur internet. Des codes censés sécuriser les mails comme les transactions bancaires. La NSA arrive à les décrypter sans (trop) de problèmes.

Les codes n'ont pas de secrets pour la NSA, l'Agence de surveillance américaine et son homologue britannique. Selon plusieurs médias (le New York Times, le Guardian et ProPublica) qui s'appuient sur des documents fournis par Edward Snowden, la NSA est capable de tout décrypter. La mission de l'agence fondée en 1952 est d'ailleurs de "Casser les codes".

Pour ce programme, baptisé Bullrun, l'agence bénéficie de supercalculateurs, mais pas uniquement. Elle peut aussi compter sur la coopération des sociétés internet et obtient les clés de décryptage à la faveur, parfois, d'injonctions judiciaires.

Accès aux dossiers médicaux

Conséquence, la NSA peut avoir accès à ce qu'elle veut, ou presque. Que ce soient des discussions en ligne, des conversations téléphoniques, secrets commerciaux, des transactions bancaires ou encore des dossiers médicaux.

Et le New York Times de noter que si cette capacité à déchiffrer des communications sécurisées peut aider à prévenir des attentats, elle risque également d'avoir des "conséquences non prévues en affaiblissant la sécurité des communications". "Le risque quand vous créez une porte d'accès dérobée dans des systèmes est que vous ne soyez pas le seul à l'exploiter", explique Matthew Green, un chercheur en cryptographie cité par le Times.

L'importance d'un débat public

Selon le New York Times et ProRepublica, des responsables américains ont demandé aux deux quotidiens de ne pas publier ces informations, craignant que leurs révélations ne conduisent des entités ciblées par ce programme à changer de méthodes de cryptage ou de mode de communication.

"Les médias n'ont pas mentionné certains aspects mais ont décidé de publier l'article en raison de l'importance d'un débat public sur les actions du gouvernement qui affaiblissent les outils les plus puissants censés protéger la vie privée des Américains et d'autres", affirme le journal New Yorkais.

Re: internet , technologie, ...

Re: internet , technologie, ...

Facebook modifie à nouveau ses conditions d'utilisation

http://www.rfi.fr/technologies/20130905-france-facebook-atteint-17-millions-utilisateurs-actifs-mobile

>>>Désormais, le réseau écrit noir sur blanc, dans sa déclaration des droits et responsabilités, que les photos des utilisateurs sont utilisées à des fins publicitaires : « Vous nous autorisez à utiliser vos noms, photos de profil, contenus et informations dans le cadre d’un contenu commercial, sponsorisé ou associé (..) que nous diffusons et améliorons ».

Toute personne possédant un compte Facebook peut ainsi retrouver sa photo de profil dans le cadre d’une publicité sur Internet. Et impossible d’y couper : «Votre utilisation ou votre accès à Facebook indique votre acceptation de cette déclaration». Autrement dit, en se connectant sur le site, l’utilisateur donne son consentement à l’utilisation de ses données à des fins publicitaires.

http://www.rfi.fr/technologies/20130905-france-facebook-atteint-17-millions-utilisateurs-actifs-mobile

Re: internet , technologie, ...

Re: internet , technologie, ...

Une application pour smartphone contre les voitures piégées au Liban

http://www.rfi.fr/technologies/20130910-smartphones-contre-voitures-piegees-liban

>>>La reprise des attentats à la bombe, qui ont fait 75 morts et plus de 1 000 blessés, les 15 et 23 août dernier, a provoqué une véritable psychose à la voiture piégée au Liban. Tous les jours, des alertes aux véhicules suspects sont données par des riverains effrayés. Pour rassurer les gens et pour lutter plus efficacement contre le terrorisme, l'Armée libanaise veut établir une communication directe avec les citoyens via les smartphones.

http://www.rfi.fr/technologies/20130910-smartphones-contre-voitures-piegees-liban

Re: internet , technologie, ...

Re: internet , technologie, ...

En Chine, pour 500 retweets t’es en taule…

http://www.marianne.net/En-Chine-pour-500-retweets-t-es-en-taule_a231946.html

>>>Sous couvert de lutter contre la rumeur sur Internet, les deux plus hautes instances judiciaires de Chine ont pris un ensemble de directives qui visent à mieux contrôler les échanges sur les réseaux sociaux, condamnant par exemple les fausses informations retweeté plus de 500 fois. Le dispositif entre en vigueur aujourd'hui.

http://www.marianne.net/En-Chine-pour-500-retweets-t-es-en-taule_a231946.html

Re: internet , technologie, ...

Re: internet , technologie, ...

En Chine, la grande répression s’abat sur le Net

http://www.liberation.fr/monde/2013/09/12/en-chine-la-grande-repression-s-abat-sur-le-net_931443?xtor=rss-450

>>>«Internet est devenu le principal terrain de bataille idéologique […] entre notre régime et les forces occidentales hostiles […] et il ne faut pas craindre de montrer l’épée.» C’est par ce discours martial, prononcé au beau milieu de l’été, que le président chinois, Xi Jinping, a déclaré la guerre aux dissidents qui s’expriment sur Internet. Militants démocrates, avocats, universitaires… plus de 450 personnes à travers tout le pays ont été placées derrière les barreaux depuis la mi-août.

Le numéro 1 chinois, Xi Jinping, a encore appelé, le 19 août, les censeurs du Parti communiste à «bâtir une armée forte» pour réprimer les internautes et les médias qui «diffusent l’idéologie occidentale des valeurs universelles». «Les valeurs universelles» - tels les droits civiques ou la liberté de la presse - «n’existent pas», a-t-il martelé en sonnant la charge de ce qu’il appelle une «campagne de purification idéologique».

http://www.liberation.fr/monde/2013/09/12/en-chine-la-grande-repression-s-abat-sur-le-net_931443?xtor=rss-450

Re: internet , technologie, ...

Re: internet , technologie, ...

La NSA surveille aussi les banques

http://www.courrierinternational.com/article/2013/09/19/la-nsa-surveille-aussi-les-banques

http://www.courrierinternational.com/article/2013/09/19/la-nsa-surveille-aussi-les-banques

L'Agence nationale de sécurité américaine (NSA) stocke une multitude d'informations sur les flux financiers internationaux, mais aussi sur les transactions par cartes bancaires. De quoi filer l'itinéraire d'un individu.

Un homme d'affaires du Proche-Orient voulait transférer 50 000 dollars dans un autre pays de la région en toute discrétion, et il savait parfaitement comment s'y prendre : il ne fallait pas que l'opération passe par les Etats-Unis, et le nom de sa banque devait rester secret. Le transfert s'est fait à l'été 2010, selon ces modalités, et n'est pourtant pas passé inaperçu : il apparaît dans des documents confidentiels de la NSA.

Ces documents, que Der Spiegel a pu consulter, montrent que la NSA surveille les flux d'argent internationaux pour les enregistrer dans une banque de données puissante, spécialement conçue à cet effet. La branche de la NSA chargée de cette mission s'appelle Follow the Money [Suivez l'argent].

Les transferts d'argent sont le talon d'Achille des terroristes, expliquent les analystes de la NSA dans un rapport interne. Outre la lutte contre le terrorisme, le renseignement financier peut permettre de repérer des livraisons d'armes illégales et des activités de cybercriminalité, ainsi que de révéler des crimes d'Etat et des génocides ou de vérifier le bon respect de sanctions internationales.

"L'argent est la cause de tous les maux", plaisantent les barbouzes de la NSA. Ils visent essentiellement des régions comme l'Afrique ou le Moyen-Orient – et souvent des cibles qui entrent dans le cadre de leur mission d'observation. Cependant, en matière de finance comme dans les autres domaines, la NSA mise sur une exploitation maximale des données – ce qui la met manifestement en conflit avec les lois nationales et les accords internationaux.

180 millions de fichiers en 2011 contre 20 millions en 2008

Les agents des services secrets eux-mêmes s'en inquiètent. La collecte, le stockage et le partage des données "politiquement sensibles" sont profondément invasifs car ils portent sur "des masses de données pleines d'informations personnelles" dont "beaucoup ne concernent pas nos cibles", considère un document du GCHQ (un des services secrets britanniques qui examinent d'un point de vue juridique la question des données financières et sa collaboration avec la NSA dans ce domaine).

Tracfin, la banque de données financières de la NSA qui regroupe les résultats de l'opération Follow the Money concernant les virements, les transactions par cartes de crédit et les transferts d'argent, contenait 180 millions de fichiers en 2011 contre 20 millions seulement en 2008. La plupart des informations sont conservées pendant cinq ans.

Selon les documents de la NSA, l'agence dispose de plusieurs accès aux données internes de la société SWIFT, par laquelle transitent les transactions de plus de 8 000 banques dans le monde. Elle a également d'autres institutions dans le collimateur et possède une connaissance approfondie des processus internes de sociétés de cartes de crédit comme Visa et Mastercard. Même des nouveaux moyens de paiement supposés anonymes, comme la monnaie virtuelle Bitcoin [une monnaie que l’on peut gagner – ou, dans le jargon du réseau, "extraire" – en mettant ses moyens informatiques au service du réseau], ne lui échappent pas. Les résultats de cette surveillance donnent souvent une image complète d'un individu : déplacements, contacts et communications.

A titre d'exemple de réussite, la NSA a détecté des agissements qui ont valu à certaines banques du monde arabe de se retrouver sur la liste noire du ministère des Finances américain.

Coup de froid sur les relations Etats-Unis/UE

Le plus délicat politiquement, ce sont les incursions furtives auxquelles [la NSA] se livre dans le réseau SWIFT. Cette société, qui a son siège en Belgique, effectue des transferts d'argent pour des banques et autres institutions financières. Après les attentats du 11 septembre 2001, les Etats-Unis ont fait pression pendant des années pour avoir accès à ces informations sur lesquelles la société jouit d'un quasi-monopole. Un premier accord à cet égard a été conclu en 2009, mais a été rejeté par le Parlement européen début 2010. Quelques mois plus tard, une version légèrement atténuée a été signée – avec la bénédiction du gouvernement allemand.

Les documents de la NSA collectés par le lanceur d'alerte Edward Snowden montrent que les Etats-Unis contournent allègrement le compromis négocié avec l'Union européenne (UE). Un document de 2011 qualifie clairement le réseau informatique de la société SWIFT de "cible". La surveillance est confiée entre autres à la division des "opérations sur mesure". La NSA a accès aux informations de SWIFT par plusieurs moyens, dont l'un est effectif depuis 2006.

Après l'espionnage des missions de l'UE à New York et à Washington, le cas de SWIFT pourrait bien être le plus gros test de résistance pour les relations entre le gouvernement américain et l'UE. Cecilia Malmström, la commissaire aux Affaires intérieures, a demandé à la mi-septembre aux Américains de "dire immédiatement et précisément ce qu'il s'était passé" et de "mettre les cartes sur la table".

Tout aussi sensible, l'espionnage des transactions par cartes de crédit. Sous le nom de code Dishfire, la NSA collecte par exemple des informations sur les transactions par cartes de crédit de quelque 70 banques dans le monde. La plupart des établissements visés se trouvent dans des Etats sensibles, mais certains se situent en Italie, en Espagne et en Grèce. Les Américains exploitent le fait que nombre de banques informent leurs clients de leurs transactions par SMS. Ce programme est en cours depuis le printemps 2009.

Les données de Visa fouillées méthodiquement

La NSA a aussi dans son collimateur de grosses sociétés de cartes de crédit, comme Visa. Lors d'une conférence interne qui s'est tenue en 2010, ses analystes ont décrit en détail comment ils fouillaient le réseau complexe par lequel le groupe américain effectue ses transactions pour trouver des informations – avec succès selon eux. Sont visées les transactions des clients européens, du Proche-Orient et d'Afrique. Un transparent montre en détail le processus d'autorisation de toutes les transactions : de la machine qui se trouve dans le magasin à la société de cartes de crédit elle-même.

Interrogée, une porte-parole de Visa exclut que les données figurant dans le réseau exploité par Visa puissent filtrer à l'extérieur. Les données de la société venant du Proche-Orient ne s'en retrouvent pas moins dans la banque de données de la NSA.

La NSA semble rafler tout ce qu'elle peut dans le difficile secteur de la finance. C'est du moins ce que laisse entendre une présentation du mois d'avril, selon laquelle la NSA avait pour mission de trouver "accès à un gros volume d'informations financières" et de les stocker dans Tracfin. L'analyse des réseaux et le programme espion XKeyscore ont permis de tomber sur des informations codées émanant d'un gros réseau financier du Proche-Orient. Si on ne pouvait auparavant décoder que les paiements effectués par les clients des banques dans cette région, on a désormais accès aux communications internes codées des succursales d'une société. On va pouvoir "obtenir un nouveau flux de données financières" et peut-être aussi "de communications internes codées" des prestataires de services financiers, jubile-t-on. Les informations bancaires qui deviennent ainsi lisibles viennent de pays qui présentent "un grand intérêt".

Comme le montrent les fichiers de la NSA, l'accès des services secrets au monde de la finance peut néanmoins être bref, et le codage peut encore leur poser des problèmes. L'agence américaine a eu pendant longtemps accès aux données de Western Union, une société qui organise des transferts de fonds dans plus de 200 pays, mais celle-ci s'est mise à coder très sévèrement ses fichiers en 2008. Il est désormais pratiquement impossible d'y accéder. Du moins, les salariés de la NSA s'en plaignent.

Re: internet , technologie, ...

Re: internet , technologie, ...

Les Britanniques seraient responsables du piratage de Belgacom

http://www.lemonde.fr/technologies/article/2013/09/21/les-britanniques-seraient-responsables-du-piratage-de-belgacom_3482143_651865.html

Le gouvernement américain a-t-il tenté de mettre un accès secret dans Linux ?

http://www.lemonde.fr/technologies/article/2013/09/19/le-gouvernement-americain-a-t-il-tente-de-mettre-un-acces-secret-dans-linux_3481314_651865.html

>>>Sur la base de documents fournis par l'ancien consultant de la NSA, Edward Snowden, le Spiegel montre que la manœuvre, baptisée "opération socialiste", visait à "mettre en place une meilleure exploitation de Belgacom" et améliorer la compréhension de son fonctionnement par le GCHQ..

une opération internationale d'espionnage étatique

http://www.lemonde.fr/technologies/article/2013/09/21/les-britanniques-seraient-responsables-du-piratage-de-belgacom_3482143_651865.html

Le gouvernement américain a-t-il tenté de mettre un accès secret dans Linux ?

>>>C'est la question qui a été posée à Linus Torvalds, le créateur de Linux, un des trois systèmes d'exploitation les plus utilisés de la planète, avec Windows et celui développé par Apple, lors d'une conférence à La Nouvelle-Orléans.

Sa réponse a été pour le moins énigmatique, et a fait beaucoup réagir sur les réseaux sociaux et les sites spécialisés. Tout en lançant un non franc et direct, il a vigoureusement agité la tête de haut en bas, comme pour signifier que cela avait été le cas, et qu'il n'était pas autorisé à en parler. Un des membres du panel, assis à ses côtés, poursuit d'ailleurs en répondant "rien dont je puisse discuter".

http://www.lemonde.fr/technologies/article/2013/09/19/le-gouvernement-americain-a-t-il-tente-de-mettre-un-acces-secret-dans-linux_3481314_651865.html

Re: internet , technologie, ...

Re: internet , technologie, ...

Internet : 2 milliards d’internautes, un quart de pirates (selon la police)

http://www.rue89.com/2013/10/05/internet-2-milliards-dinternautes-quart-pirates-selon-police-246210

Chers nayantsdroits, les meilleures choses n'ont pas de fin.

http://affordance.typepad.com/mon_weblog/2013/06/chers-nayantsdroits-les-meilleures-choses-nont-pas-de-fin.html

>>>Au-delà des actes de piraterie réels (intrusions informatiques) ou des négligences qui sont à l’origine de certaines fuites (« leaks »), il est troublant de constater à quel point les acteurs présentés comme disposant des cartes permettant de régler le problème du piratage pour le compte des industries culturelles (c’est-à-dire les moteurs de recherche), entretiennent avec nos données les mêmes pratiques de captation, de détournement et de partage que celles auxquelles ils sont enjoints de mettre fin dans le domaine des industries culturelles : l’appropriation et le partage avec des services tiers de nos données « personnelles » est, de leur aveu propre, le seul moyen de présenter aux usagers des services en cohérence avec leurs attentes.

http://www.rue89.com/2013/10/05/internet-2-milliards-dinternautes-quart-pirates-selon-police-246210

Chers nayantsdroits, les meilleures choses n'ont pas de fin.

>>>Par un message intitulé "Les meilleures choses ont une fin", en date du 4 juin 2013, le webmaster du site Redlist indique que suite à une plainte et à une perquisition, on lui demande "de retirer l'intégralité du contenu illégal sur RedList. Et je n'ai plus d'autre choix malheureusement. Les liens ne sont plus accessible (sic) et il n'est plus possible d'en ajouter."

http://affordance.typepad.com/mon_weblog/2013/06/chers-nayantsdroits-les-meilleures-choses-nont-pas-de-fin.html

Re: internet , technologie, ...

Re: internet , technologie, ...

Brésil : nouveau scandale d’espionnage

http://www.rfi.fr/ameriques/20131008-bresil-nouveau-scandale-espionnage

http://www.rfi.fr/ameriques/20131008-bresil-nouveau-scandale-espionnage

Le Canada, tout comme les Etats-Unis, a espionné les communications du ministère brésilien des Mines et de l’Energie, selon des documents des services de renseignement canadiens révélés par la télévision Globo. Des documents obtenus auprès d'Edward Snowden, l’ancien sous-traitant de la NSA, aujourd’hui réfugié en Russie.

Avec notre correspondant à Rio de Janeiro, François Cardona

Le secteur minier au Brésil est stratégique. Il représente plus de la moitié des exportations du pays. Pourtant, le CSTS, le Centre de la sécurité des télécommunications du Canada, a pu espionner les communications du ministère brésilien des mines, ses appels téléphoniques, ses mails ainsi que la navigation sur Internet de ses fonctionnaires.

Les documents rendus publics par l'ancien analyste américain de la NSA, Edward Snowden, montrent que les agences d’espionnage, américaine et canadienne, ont étroitement collaboré aux dépends du Brésil. Elles envisageaient même de s’introduire illégalement dans le système informatique du ministère pour en copier les données.

Sur la chaîne de télévision Globo, le ministre des Mines, Edilson Lobao s’interroge sur l’objectif de cet espionnage : « Il s’agit pour moi d’un acte grave, qui doit être condamné. D’autant que le Canada possède des intérêts importants au Brésil, en particulier dans le domaine minier. Alors y’a-t-il eu volonté d’espionner pour servir les intérêts de tel ou tel entreprise. Je ne le sais pas. Mais nous sommes face à une affaire d’espionnage international, ça c’est sûr ».

Une nouvelle affaire d’espionnage à laquelle Dilma Rousseff, la présidente, a réagi sur le réseau Twitter en exigeant « des explications et un changement de comportement de la part des Américains ».

→ A (RE)LIRE : Ecoutes américaines: Dilma Roussef envoie un message de fermeté à Barack Obama

Suite au scandale provoqué par l’espionnage de ses propres communications, le mois dernier, la présidente brésilienne avait déjà reporté jusqu’à nouvel ordre sa visite officielle aux Etats-Unis prévue fin octobre.

→ A (RE)LIRE : Dilma Rousseff annule sa visite aux Etats-Unis

Re: internet , technologie, ...

Re: internet , technologie, ...

Surfer surchauffe la planète

http://www.rfi.fr/technologies/20131009-surfer-surchauffe-planete-electricite-energie-web-telecommunications-mail-courriel

Les géants du net s'allient pour connecter les pays émergents

http://www.rfi.fr/technologies/20131009-alliance-internet-abordable-google-microsoft-facebook-yahoo-pays-emergents-afrique

http://www.rfi.fr/technologies/20131009-surfer-surchauffe-planete-electricite-energie-web-telecommunications-mail-courriel

>>>Le Festival international du film scientifique, organisé par l’Association science & télévision, se termine ce 9 octobre. Il y a été beaucoup question d’internet, de la télé connectée et interactive, mais un documentaire a fait sensation. Il explique que surfer sur la Toile surchauffe la planète.

Le moindre petit courriel parcourt en moyenne quinze mille kilomètres entre l’ordinateur qui l’envoie et celui qui le reçoit. En effet, les connexions sur le Web ne se font pas en ligne droite mais empruntent des chemins détournés. Même pour communiquer avec ses proches voisins, un mail passera sans doute par les Etats-Unis et parcourra la moitié de la planète avant d’arriver à son destinataire…et c’est bien ça le problème.

Une forte consommation électrique pour un simple mail

Actuellement, en une heure de temps, les humains expédient aux alentours de dix milliards de courriels, ce qui nécessite la production électrique d’une quinzaine de centrales nucléaires ou, en équivalent pétrole, de brûler quatre mille tonnes de carburants fossiles. Et encore, on ne parle que du mail simple qui ne contient pas un document ou une photo en pièce jointe.

Le documentaire présenté au Festival international du film scientifique par la journaliste Coline Tisson et le réalisateur Laurent Lichtenstein s’intitule Internet, la pollution cachée. Ils ont interrogé les principaux acteurs de l’industrie du numérique. Les fournisseurs d’accès, les responsables des centres de données ou encore les experts de l’association Greenpeace estiment toutefois que nos courriels ne sont pas les seuls responsables de cette surconsommation de courant. L’accès aux serveurs informatiques du commerce électronique est particulièrement énergivore, selon John Tuccillo, président du Green Grid de Schneider Electric. « A chaque fois que vous allez sur eBay pour acheter quelque chose, explique-t-il, vous utilisez un data center. Notre souci, c’est d’améliorer le rendement des équipements tout en réduisant la consommation énergétique ».

Des fermes de panneaux solaires

Dans le documentaire, les grands acteurs du web se demandent comment trouver suffisamment d’électricité pour faire face à la croissance exponentielle des données circulant sur le réseau ? Pour les géants de l’internet ainsi que pour l’ensemble des fournisseurs d’accès, la consommation électrique des centres de données est devenue le principal problème.

Apple développe des fermes de panneaux solaires gigantesques, Google fait de même ou investit dans des barrages hydroélectriques, tous les bâtiments construits pour Microsoft sont basse consommation, jusqu’à Facebook qui aménage ses serveurs au plus près de centrales thermiques, afin d’éviter les dépenses liées au transport de l’énergie.

Hélas, la demande d’une connexion omniprésente et de tous les instants, de la part des usagers du web, n’est pas prête de faiblir ! Selon les dernières estimations de l'Union internationale des télécommunications, quelque 40% de la population mondiale, soit 2,7 milliards d’individus, seront connectés à la Toile d'ici à la fin de l'année… De quoi rendre bien visible cette pollution par le Web, qui était jusqu’alors cachée.

Les géants du net s'allient pour connecter les pays émergents

>>>...derrière cette initiative aux allures philanthropes, les géants du numérique américain s’assurent un accès privilégié au marché de l’internet dans les pays émergents, sans réelle concurrence. Car s’ils soutiennent ce projet mondial, c’est aussi car les pays émergents, en particulier l’Afrique, représentent un marché prometteur pour développer les innovations technologiques.

http://www.rfi.fr/technologies/20131009-alliance-internet-abordable-google-microsoft-facebook-yahoo-pays-emergents-afrique

Re: internet , technologie, ...

Re: internet , technologie, ...

La NSA chinoise emploie deux millions de personnes !

http://www.marianne.net/La-NSA-chinoise-emploie-deux-millions-de-personnes-_a232862.html

http://www.marianne.net/La-NSA-chinoise-emploie-deux-millions-de-personnes-_a232862.html

C'est un quotidien officiel du parti qui le révèle, la NSA chinoise emploie deux millions de personnes chargés de surveiller les réseaux sociaux chinois. Un exercice de transparence inhabituel en forme d'appel à candidature. Pékin veut en recruter encore plus.

On avait frôlé l’incident diplomatique. Quelques jours après un sommet sino-américain sur fond d’amorce de dialogue entre les deux géants, un dénommé Edward Snowden, ingénieur à la NSA, avait posé ses guêtres à Hong-Kong pour révéler les dessous des méthodes de cybersurveillance américaine. Les Etats-Unis espionnaient leurs adversaires mais aussi leurs alliés ! Fichtre, on respecte plus rien !

L’Empire du Milieu a aussi son armée secrète. Des cyber petites mains chargées de surveiller et de censurer les micro-blogs chinois. Cette police du net serait composée de deux millions de personnes, a révélé le quotidien officiel Les Nouvelles de Pékin, se livrant là à un rare exercice de transparence.

Deux millions de surveillants pour 500 millions d’utilisateurs des réseaux sociaux ! Une grande partie de ces « surveillants » disposent d'un logiciel permettant de trier avec des mots clés l'énorme volume de messages qui circulent sur les réseaux sociaux chinois : « beaucoup d’entre eux sont des travailleurs indépendants qui dissèquent les réseaux sociaux pour tenter d’intercepter des accusations de corruption ou des critiques contre le gouvernement ou des cadres locaux et informent les autorités locales par le biais de messages ou de rapports écrits ». Les rapports peuvent faire jusqu’à 20 pages.

Selon Shan Xuegang, secrétaire général adjoint de la surveillance de l'opinion publique en ligne, le logiciel utilisé par les analystes chinois est devenu très sophistiqué, avec des milliers de procédés de filtrage de l’information.

Les Nouvelles de Pékin décrivent dans le détail le travail de Tang, « analyste de l’opinion en ligne », particulièrement spécialisé dans la détection « d’informations négatives ». Tang dit que lui et ses collègues reçoivent régulièrement des listes de sujets provenant directement du gouvernement ou des chefs de Parti sur lesquels ils doivent rendre des rapports à la division de la surveillance de l’opinion publique en ligne.

Ces « policiers de la toile » sont payés par les organes de propagande du gouvernement et du Parti communiste, ainsi que par les sites commerciaux, a souligné les Nouvelles de Pékin.

Le travail de Tang ne consiste pas à supprimer les messages, un procédé inefficace, mais plutôt à tenter de « calmer » les internautes les plus virulents dans les moments où la Toile s’enflamme par exemple lors de révélations de scandales touchant les cadres du parti. Certains sont même « retournés » et rémunérés pour diffuser des informations positives sur le Parti.

Malgré ses deux millions de surveillants, la structure manque encore de petites mains. De quoi expliquer cet exercice de transparence aux allures de petite annonce. Les Nouvelles de Pékin informaient ainsi qu’une session de formation à ces « analystes de l’opinion publique » serait organisée du 14 au 18 octobre. Une initiative prise par la division de la surveillance de l’opinion publique en ligne en association avec le ministère des ressources humaines et de l'Assurance sociale.

Les autorités chinoises renforcent actuellement leur contrôle des informations diffusées sur les réseaux communautaires. Avis aux amateurs de cybersurveillance.

Re: internet , technologie, ...

Re: internet , technologie, ...

La NSA collecte des millions de listes de contacts numériques

http://www.liberation.fr/monde/2013/10/15/la-nsa-collecte-des-millions-de-listes-de-contacts-numeriques_939555?xtor=rss-450

http://www.liberation.fr/monde/2013/10/15/la-nsa-collecte-des-millions-de-listes-de-contacts-numeriques_939555?xtor=rss-450

26 COMMENTAIRESFacebook, Gmail ou encore Yahoo sont des ressources précieuses pour l'agence de renseignement américaine, qui «pioche» dedans selon les informations du «Washington Post».

L’agence américaine de renseignement NSA collecte des centaines de millions de listes de contacts numériques d’Américains via leurs courriels ou leurs messageries instantanées, indique lundi le Washington Post, citant des documents de l’ancien consultant de la NSA Edward Snowden.

En une seule journée en 2012, la NSA a intercepté 444 743 listes de contacts courriels de comptes Yahoo!, 82 857 de comptes Facebook, 33 697 de comptes Gmail, et 22 881 d’autres fournisseurs internet, précise la NSA dans une présentation publiée par le journal américain. Extrapolés sur une année, ces chiffres correspondraient à la collecte de 250 millions de listes de contatcs courriels par an. Ce qui voudrait dire que des millions, voire des dizaines de millions d’Américains sont concernés par cette collecte, ont indiqué au journal deux hauts responsables du renseignement américain.

Ces listes contiennent davantage d’informations que les métadonnées téléphoniques car, dans ces contacts courriels (d’emails), il y a aussi des numéros de téléphone, des adresses physiques, des informations économiques ou familiales, et parfois les premières lignes d’un message.

La NSA intercepte ces listes «au vol», quand elles se retrouvent dans des échanges internet, plutôt qu'«au repos», dans les serveurs des ordinateurs. Et de ce fait, la NSA n’a pas besoin de le notifier aux groupes internet qui abritent ces informations, comme Yahoo!, Google ou Facebook. L’agence les intercepte à partir de points d’accès situés «partout dans le monde» mais pas aux États-Unis, ont précisé les responsables du renseignements. Ce qui permet à la NSA de contourner l’interdiction qui lui est faite d’intercepter des informations sur des Américains à partir du territoire américain, expliquent-ils.

Mi-août, le président américain Barack Obama avait promis de revoir les programmes américains de surveillance, après les débats provoqués par les révélations d’Edward Snowden, qui avait fait état de vastes et secrets programmes de collecte de données téléphoniques mais aussi numériques.

Re: internet , technologie, ...

Re: internet , technologie, ...

La NSA trace les utilisateurs de téléphones portables

http://www.rfi.fr/ameriques/20131205-nsa-telephones-portables-mobiles-geolocalisation

http://www.rfi.fr/ameriques/20131205-nsa-telephones-portables-mobiles-geolocalisation

Les pratiques de la NSA n'en finissent plus de créer la polémique. L'agence américaine de renseignement suit à la trace des millions de personnes à travers le monde en localisant leurs téléphones portables. C'est ce qu'a révélé le Washington Post s'appuyant sur des documents fournis par l'ancien consultant de la NSA, Edward Snowden.

On savait déjà que l'agence américaine de renseignement intercepte et enregistre des millions de communications téléphoniques à travers le monde. On ignorait en revanche que la NSA capte également les données de géolocalisation émanant des téléphones portables.

Selon le quotidien américain Washington Post, la NSA peut savoir où se trouve quiconque muni d'un téléphone portable, même s'il ne l'utilise pas. En effet, l'agence stocke les informations venues de centaines de millions d'appareils et enregistre « près de cinq milliards de données par jour », affirme le journal.

Ce programme, baptisé Co-Traveler, « compagnon de route », vise à retracer les mouvements et à mettre en lumière des relations cachées entre des personnes, explique encore le Washington Post en référence aux documents secrets de la NSA fournis par Edward Snowden.

Ces révélations ont immédiatement suscité une nouvelle vague d'indignation de la part des associations de défense des libertés civiles. Celles-ci conseillent d'ailleurs aux utilisateurs d'éteindre leurs appareils. C'est le seul moyen de ne pas apparaître sur les écrans de surveillance de la NSA.

→ A (RE)LIRE: les services secrets français, précieux partenaires de la NSA américaine

→ A (RE)LIRE: des islamistes radicaux surfaient sur des sites porno, la NSA les surveillait

Re: internet , technologie, ...

Re: internet , technologie, ...

Si tu changes de trajet tous les jours, tu risques une attaque de drone

http://www.rue89.com/2013/12/05/pourquoi-nsa-sinteresse-metadonnees-248125

http://www.rue89.com/2013/12/05/pourquoi-nsa-sinteresse-metadonnees-248125

Depuis six mois que les informations fuitées par Edward Snowden tombent dans le domaine public, un mot a fait son entrée dans la langue commune : « métadonnées ».

Quand on apprenait en juin dernier que l’opérateur téléphonique américain Verizon collectait des métadonnées téléphoniques. En France, dans le projet de loi militaire voté en début de semaine, l’article 13 élargit considérablement pour l’Etat français la possibilité de collecter nos métadonnées téléphoniques. Et mercredi encore, le Washington Post nous a appris que la NSA interceptaient et stockait des métadonnées : la localisation de centaines de millions de téléphones portables dans le monde entier.

Qui parle avec qui, quand, à quelle fréquence

Pourquoi parle-t-on de métadonnées ? Pour une chose toute simple : les services de renseignement ne sont pas intéressés par ce que nous nous racontons dans nos conversations téléphonique (les données), mais par d’autres informations : qui nous appelons, à quelle fréquence, où, pendant combien de temps. Les voilà les « métadonnées » telles qu’on les entend dans ce contexte.

Pourquoi intéressent-elles tant les services de renseignement ? Pas parce qu’elles sont plus respectueuses de la vie privée que les données elles-mêmes. Ça, ça a été l’excuse avancée par la NSA au tout début de l’histoire Snowden : « Ne vous inquiétez pas », a dit la NSA aux citoyens américains, « nous n’écoutons pas ce que vous dites, on ne vous identifie même pas d’ailleurs, jamais ne nous ferions cela, on ne fait que récolter des métadonnées. »

Mais on a vite compris que ces fameuses métadonnées étaient beaucoup plus intéressantes pour le renseignement que les conversations elles-mêmes. Un ancien directeur de la DGSE me le disait d’une manière un peu brute il y a quelques jours au téléphone :

« Pourquoi croyez-vous que le KGB foutait des micros dans les chiottes de l’ambassade de France en Pologne ? Pas parce le troisième secrétaire allait divulguer un secret d’Etat en faisant pipi. Ce qu’ils voulaient savoir, les Russes, c’est qui parlait avec qui, qui était ami avec qui, quand ces gens se voyaient, etc. »

Ce que faisait donc le KGB à l’échelle d’une ambassade, les services de renseignement contemporains cherchent donc à le faire à des échelles largement supérieures : dessiner des graphes sociaux, établir des fréquences, des schémas de déplacement, etc.

Pour deux raisons :

parce que si la personne ciblée est identifiée, tout cela (ses relations, leur fréquence, ses déplacements, etc.) en dit souvent plus long sur elle que les conversations qu’elle tient ;

mais surtout parce que ça permet une nouvelle manière de faire du renseignement, qui consiste non plus à tout savoir d’une personne préalablement identifiée, mais à définir des modèles et, à partir de ces modèles, identifier des individus au comportement suspect. Une démarche inverse à la première donc, et qui est permise par l’amassement des données.

Identifier un comportement suspect

Concrètement, ça donne quoi ? Si vous faites comme la NSA et localisez des téléphones portables, même quand ils sont éteints, vous obtenez des déplacements. Si vous traitez ces déplacements par de bons algorithmes, vous observez que presque tous obéissent à des modèles identifiés. Et puis soudain, vous observez un téléphone qui a des déplacements anormaux, qui ne correspondent pas au modèle, ou alors à un modèle considéré comme suspect (par exemple, utiliser des trajets toujours différents pour joindre deux points).

Evidemment, je caricature, mais comme l’a montré Grégoire Chamayou dans son excellent livre « Théorie du drone », c’est cette démarche qui est utilisée pour désigner une partie conséquente des personnes que les drones vont abattre : pas leur identité, mais un comportement suspect (avec les erreurs que cela peut produire, bien évidemment).

Voilà pourquoi il ne faut pas se laisser abuser par cette notion de métadonnées. Ce n’est pas parce qu’elles sont « méta », parce qu’elles apparaissent froides, loin de nous, anonymes, qu’elles ne disent rien sur nous. Ces métadonnées sont des données comme les autres. Leur récolte massive, leur travail par des algorithmes ultra-puissants et leur usage dans des perspectives de surveillance généralisée, non seulement obéissent à une vision de l’humanité terrifiante, mais sont un scandale politique majeur.

Re: internet , technologie, ...

Re: internet , technologie, ...

L'heure de la revanche pour les lanceurs d'alerte

http://www.lemonde.fr/technologies/article/2013/12/11/l-heure-de-la-revanche-pour-les-lanceurs-d-alerte_3529000_651865.html

>>>

http://www.lemonde.fr/technologies/article/2013/12/12/microsoft-se-preparerait-a-rendre-windows-phone-gratuit_4333682_651865.html

^^

http://www.lemonde.fr/technologies/article/2013/12/11/l-heure-de-la-revanche-pour-les-lanceurs-d-alerte_3529000_651865.html

Depuis le début du millénaire, des groupes de hackers et de militants de l'Internet libre expliquaient que les agences de renseignement des Etats-Unis mettraient en place un système de surveillance d'envergure planétaire, capable d'espionner des pays entiers. Parmi ces lanceurs d'alerte, Christopher Soghoian, Jérémie Zimmermann et Jacob Appelbaum. Les médias les écoutaient, puis les oubliaient, car ils n'apportaient pas de preuves matérielles exploitables. On les prenait parfois pour des paranoïaques ou des extrémistes égarés par leur antiaméricanisme.

Tout change au printemps 2013, quand un consultant de l'Agence de sécurité nationale (NSA) américaine, Edward Snowden, fournit aux médias des milliers de documents authentifiés de facto par le gouvernement des Etats-Unis, qui n'a pas contesté leur provenance. Aujourd'hui, les théories et les intuitions des militants de l'Internet libre ont acquis un nouveau poids.

« Se protéger seul dans son coin, c'est comme recycler trois déchets pour sauver la planète » Jacob Appelbaum, 30 ans, américain.

Informaticien, militant de l'Internet libre, Jacob Appelbaum est l'un des concepteurs du projet TOR, vaste réseau de serveurs permettant de naviguer sur Internet sans se faire repérer. Il a aussi été le porte-parole de WikiLeaks aux Etats-Unis. En 2013, il s'est installé à Berlin pour fuir le harcèlement policier dont il était victime dans son pays.

Que répondez-vous à ceux qui disent : « Tout ça ne me concerne pas, je n'ai rien à cacher » ?

Jacob Appelbaum : Quand quelqu'un vous sort cette phrase, répondez-lui : « Alors déshabille-toi, mets-toi nu devant moi, tout de suite. » Non seulement il ne le fera pas, mais il se mettra en colère, parce qu'il comprendra que vous essayez de prendre le pouvoir sur lui. Ensuite, ça le fera réfléchir.

Que faire face à la NSA quand on est un simple citoyen ?

Au niveau personnel, pas grand-chose. Se protéger tout seul dans son coin, c'est comme recycler trois déchets pour sauver la planète. Ce nouveau système de surveillance de masse est totalitaire au sens strict du terme, car il n'y a pas d'échappatoire. Même si on ne va pas sur Internet, on est surveillé, identifié, localisé, de mille façons, y compris quand on utilise son passe électronique dans le métro – mais vous allez encore dire que je suis parano…

Beaucoup n'ont pas encore compris qu'ils peuvent être surveillés, même s'ils ne sont pas intéressants pour les services secrets. Vous serez fiché parce que vous êtes l'ami d'un ami de quelqu'un qui les intéresse, ou que vous le côtoyez par hasard. Plutôt que de sélectionner les informations, la NSA garde les données de tout le monde, pour toujours. Compte tenu de leurs moyens et de la baisse continue des coûts de stockage, c'est faisable.

Que peut faire l'Europe ?

D'abord, les Européens doivent comprendre que cette mise sous surveillance de pays entiers est une nouvelle forme de colonisation. Quand j'ai demandé à des élus allemands pourquoi leur pays n'accordait pas l'asile politique à Edward Snowden (actuellement réfugié en Russie), plusieurs m'ont répondu : « C'est impossible, il ne serait pas en sécurité ici. » C'est un aveu implicite : face aux Etats-Unis, l'Allemagne n'est pas tout à fait un pays indépendant.

Le téléphone d'Angela Merkel est sur écoute depuis 2002, bien avant qu'elle soit devenue chancelière. Alors, ne croyez surtout pas qu'elle est la seule responsable allemande à être espionnée par la NSA. Or, face aux Etats-Unis, l'Union européenne est faible, elle pratique la politique désastreuse de l'apaisement. Il faudrait au contraire enquêter en profondeur, tout mettre sur la table, tout publier, puis lancer une grande opération de type « Vérité et réconciliation ».

Et si personne ne réagit ?

Tout va empirer. En collectant sans cesse des masses de données vous concernant, le système de surveillance fabrique votre doppelgänger numérique, un double qui devient plus vrai que vous. Votre profil et votre graphe social (cartographie de votre entourage) sont sans doute remplis d'informations erronées, mais vous ne pourrez jamais les faire rectifier, car vous ignorez leur existence.

Dans des pays où les Etats-Unis mènent des attaques de drones pour tuer des personnes identifiées comme des ennemis, la culpabilité d'une personne peut être décrétée par des machines, qui surveillent les communications et les déplacements de son téléphone. Pas besoin de connaître son nom, il est condamné à mort par un ordinateur, à cause de son téléphone. Je prédis que les Etats-Unis vont étendre leur programme d'attaques de drones, y compris dans des pays qui, aujourd'hui, se croient totalement à l'abri.

Le pire dans cette affaire, c'est que les gens de la NSA sont assurés de l'impunité. Moi, si je mens sous serment devant le Congrès, ou si je pirate des serveurs, je vais en prison. Pas eux. Cela dit, je peux aussi m'estimer heureux. Si je suis toujours en vie, c'est sans doute parce que je suis citoyen américain, que je suis juif et que j'ai la peau blanche. Si j'étais étranger, noir ou musulman, je serais mort aujourd'hui.

Quelle contre-offensive serait efficace ?

La seule solution est de multiplier les fuites de documents secrets. Le monde a besoin de plus d'hommes courageux comme Edward Snowden, qui risquent leur vie pour imposer la transparence. Il est facile aujourd'hui pour un jeune bien formé techniquement d'infiltrer ces agences, car elles ont sans cesse besoin de nouveaux talents. Nous devons aussi changer la tonalité du discours ambiant. Tout le monde parle de « cyberguerre » comme si elle était inéluctable. Il faudrait arrêter un peu, et parler plutôt de « cyberpaix ». Notre rôle est de pacifier Internet.

« C'est comme si j'avais répété à un ami fumeur qu'il allait attraper le cancer » Christopher Soghoian, 32 ans, américain, britannique et français.

Christopher Soghoian possède trois passeports. Après une vie aventureuse de hacker et de militant indépendant, il a été embauché en 2012 par l'American Civil Liberties Union comme expert en « liberté d'expression, respect de la vie privée et technologie ». Il vit à Washington.

Quel effet cela fait-il d'avoir eu raison avant tout le monde ?

Christopher Soghoian : Ce n'est pas réjouissant, c'est un peu comme si j'avais répété à un ami fumeur qu'il allait attraper le cancer. Le jour où il découvre qu'il a le cancer, je ne vais pas aller le narguer en criant : « Je te l'avais bien dit ! » Je suis terrifié par les révélations d'Edward Snowden. Je savais que l'Etat américain nous surveillait, mais j'avais sous-estimé l'ampleur des moyens mis en oeuvre. Cela dit, ça fait plaisir de constater que mes copains ont cessé de croire que j'étais complètement parano. C'est une période exaltante pour les gens comme moi.

Avez-vous changé votre comportement quotidien ?

Déjà, avant les révélations de Snowden, je payais mes achats en liquide, je n'avais pas de compte Facebook et, quand je participais à une réunion importante, j'ôtais la batterie de mon téléphone. Désormais, je prends encore plus de précautions, j'ai renforcé la sécurité de mes communications et de mes appareils. Pour les entretiens importants, je demande à mes interlocuteurs de venir se promener avec moi dans un parc de Washington.

Les choses vont-elles changer aux Etats-Unis ?

J'ai quelques espoirs du côté des entreprises. De nombreux informaticiens travaillant dans le privé sont très en colère. Leurs relations avec les agences officielles vont se distendre. Certains grands services Internet vont sans doute renforcer les systèmes de protection des données personnelles, notamment grâce au cryptage. On peut aussi imaginer que les géants comme Google ou Facebook se retrouvent concurrencés par des nouveaux venus, proposant aux usagers des services mieux sécurisés. Par le simple jeu du marché, la sécurité pourrait progresser partout.

Et pour l'Europe ?

Les Européens doivent comprendre que les élus américains, même ceux qui sont très critiques à l'égard de la NSA, n'ont pas vocation à protéger les étrangers. Le salut de l'Europe ne viendra pas de ce côté. D'autre part, même si le gouvernement des Etats-Unis promet aux Européens de ne plus les espionner, il ne respectera pas sa parole, il continuera à tricher et à mentir.

Pour les Européens, la seule solution est technologique. Ils peuvent décider de ne plus utiliser les services, les logiciels et les matériels américains. Cela dit, le problème est profond. La création d'un « cloud souverain » européen ne mènera pas très loin. Même si les Européens conservent leurs données sur leur territoire, tant que leurs serveurs seront connectés à Internet, les services secrets américains pourront les pénétrer. Ils sont très forts.

D'autre part, un pays qui est incapable de fabriquer ses propres équipements de communication est dans une posture d'infériorité fondamentale face aux pays fournisseurs de matériels. Tant que les responsables politiques et économiques français utiliseront des iPhone, ils n'auront aucun espoir d'échapper à la surveillance américaine.

« Si nous perdons la liberté d'avoir une vie privée, nous perdrons toutes les autres » Jérémie Zimmermann, 35 ans, français.

Jérémie Zimmermann est le cofondateur de La Quadrature du Net, association de défense des libertés des citoyens sur Internet, installée à Paris.

Comment se sent un militant de l'Internet libre aujourd'hui ?

Jérémie Zimmermann : Le fait d'avoir alerté l'opinion sur ce problème depuis des années nous donne aujourd'hui une grande responsabilité, car la société dans son ensemble se tourne vers nous pour trouver des solutions. Nous sommes aux avant-postes de cette bataille, et nous allons la livrer. C'est la mère de toutes les batailles car, si nous perdons la liberté d'avoir une vie privée, nous allons perdre toutes les autres.

Comment les pays visés doivent-ils réagir ?

La première étape consiste à admettre que le problème existe, ce qui n'est pas évident, et la deuxième à avoir envie de le résoudre. Dans certains pays, comme l'Allemagne ou le Brésil, l'opinion est en train de franchir ces deux étapes. La troisième consistera à imaginer une alternative. C'est l'affaire des experts et des militants de l'Internet libre. D'abord, nous devons faire un audit des services et applications utilisés par le grand public. Tout ce qui vient des grandes sociétés américaines est irrécupérable au niveau sécurité : poubelle direct.

Même chose pour les logiciels propriétaires fermés, dont on ne peut pas inspecter le fonctionnement interne. Mais cela va plus loin. Il faut aussi examiner les logiciels libres et les systèmes de cryptage, pour voir si certains n'ont pas été compromis. Ensuite, nous devrons concevoir des solutions alternatives – imposer les logiciels libres un peu partout, construire des réseaux décentralisés, installer des systèmes de cryptage automatique pour toutes les communications…

Et à plus long terme ?

Pour finir, il faudra appliquer nos solutions dans le monde réel, ce sera l'affaire de la société tout entière. Nous devrons commencer par les pays ayant la volonté politique de lancer ce chantier.

Nous devrons aussi combler notre retard dans le domaine du « matériel libre ». Jusqu'à présent, les hackers se sont concentrés sur les logiciels libres, et n'ont pas su proposer une alternative crédible en ce qui concerne les appareils. C'est une erreur.

Nous ne nous sommes pas assez battus contre l'arrivée des nouveaux appareils proposés par les grands fabricants, dont la stratégie commerciale est entièrement fondée sur la collecte d'informations et le contrôle. Aujourd'hui, on peut dire qu'un smartphone est une machine à espionner permettant aussi de téléphoner.

>>>

•Cinq cents auteurs refusent la société de surveillance

•La NSA surveille World of Warcraft

•Loi de programmation militaire : les acteurs du numérique inquiets

•Espionnage : appel à une réforme de la législation aux Etats-Unis

>>>

http://www.lemonde.fr/technologies/article/2013/12/12/microsoft-se-preparerait-a-rendre-windows-phone-gratuit_4333682_651865.html

^^

Re: internet , technologie, ...

Re: internet , technologie, ...

Quand les militaires jouent à “World of Warcraft”

http://www.lesinrocks.com/2013/12/11/actualite/world-of-warcraft-viseur-nsa-11452321/

http://www.lesinrocks.com/2013/12/11/actualite/world-of-warcraft-viseur-nsa-11452321/

Les milliers de kilomètres de câble sous-marins, les tractations secrètes avec Google, Facebook et consorts, des dizaines d’agence sous-traitantes pour analyser des millions de conversations quotidiennes aux quatre coins de la planète. Sans compter le savoir-faire technique des meilleurs espions du monde, hackeurs au nom de la sécurité nationale. Pourtant, il manquait encore un outil à la panoplie de surveillance mise au point par la NSA, et pas des moindres : une horde de gobelins.

D’après un document de 2008 révélé par Edward Snowden et publié par le Guardian, les services de renseignement américain et anglais se sont amusés à infiltrer World of Warcraft, transformant leurs espions en orques ou en elfes, voire en lapin rose ou en bombasse latine pour noyauter Second Life. L’objectif ? Prévenir les tentatives de recrutement terroriste et intercepter les échanges entre – potentiels – criminels.

300 millions de gamers

Bien loin des aventures explosives d’un James Bond où l’espion risque sa vie à Bangkok, la mission WOW prête à sourire. Pourtant, la communauté des gamers n’est pas une cible fantôme. Faisons le calcul : 110 millions de personnes ont rejoint le réseau de gaming de Sony, PSN ; 48 millions de personnes paient l’utilisation du réseau Xbox Live de Microsoft. Ils sont 65 millions à utiliser Steam, le portail en ligne des jeux Valve ; 70 millions à jouer à League of Legends, et encore 12 millions à être inscrit sur World of Warcraft. Rien que pour les cinq plus grosses plateformes de jeux en ligne, on obtient un total de 300 millions de personnes. Soit autant d’avatars occupés à avancer leurs quêtes… ou à subvertir le système.

“Nous savons que les terroristes utilisent les nombreuses possibilités d’Internet, comme les courriels, les chats, les proxies ou les forums pour des opérations futures, et il est très probable qu’ils utilisent les moyens de communications offerts par ces environnements virtuels”, lit-on dans le rapport. Alors pour éviter que les jeux en ligne ne deviennent des bacs à sable terroristes, la NSA décide d’exploiter ces plateformes pour en tirer un maximum d’informations : d’abord les réseaux sociaux des joueurs à travers leurs interactions, puis leurs identifiants (photos de profil, géolocalisation… et même informations biométriques grâce aux casques-micros et aux caméras utilisés par les joueurs). Le contenu des communications est également enregistré, et certaines cibles sont approchées par des agents infiltrés, à la recherche d’informateurs.

Aucune preuve de l’utilisation des jeux en ligne par les terroristes

L’ennui, c’est qu’aucun complot n’a été intercepté, ni aucun terroriste arrêté. En fait, il n’existe même pas de preuve de l’utilisation de WOW par des membres d’Al Qaida ou du Hezbollah. “Le nombre de jeux et d’environnements virtuels est en pleine croissance, sauf ceux que le contre-terrorisme doit infiltrer afin de trouver des preuves de l’utilisation de ces environnements” à des fins malveillantes, stipule ainsi le document. Pire : les différents services (GCHQ britannique, FBI, CIA, le service de défense clandestine…) sont tellement nombreux sur les réseaux qu’il faut créer une unité spéciale chargée d’empêcher les agents d’enquêter les uns sur les autres.

“Non contents d’espionner les courriers électroniques, de mettre sur écoute les téléphones, d’affaiblir les standards d’encryptage, ils ont besoin d’étendre leur champ d’action à la Xbox Live”, raille Graham Cluley, spécialiste de la sécurité informatique, sur son blog.

On ne saura rien des méthodes d’accès aux métadonnées des joueurs, ni même de la quantité de conversations collectées. Exit la vie privée des gamers. Personne n’a commenté ces révélations, en dehors de Microsoft de l’éditeur de WOW, Blizzard, assurant ignorer le dispositif de surveillance.

Les liens étroits entre l’armée et les jeux vidéos

Pourtant, ce n’est pas la première fois que les autorités américaines s’intéressent aux jeux vidéo. “Dès les années 1970, l’armée et les jeux vidéo ont eu une relation étroite”, rappelle Sébastien Genvo, maître de conférences de l’université de Lorraine. Un genre de “complexe militaro-industriel du divertissement” : l’armée finance et prodigue une expertise technologique aux développeurs, qui en échange, cèdent leurs inventions au ministère de la Défense.

“L’armée a ainsi adapté Battlezone (1980) et Doom (1993) pour entraîner ses soldats”. En 2003, le ministère de la Défense met au point America’s Army, un jeu de tir en vue subjective, qui incite ses joueurs à intégrer les rangs des marines. Bref, de la propagande ludique à des fins de recrutement.

“C’est l’usage même des jeux vidéos par l’armée américaine qui l’a amené à déduire que des terroristes aussi pouvaient se servir de ces plateformes pour recruter, analyse Genvo. D’autant que les jeux en réseau ont toujours été traversés par des logiques de traçage et de collecte de données, au moins à des fins commerciales.” Des études marketing au contre-terrorisme, il n’y a qu’un pas.

Tous connectés, tous surveillés

“Mais ce qui est important, ce ne sont pas ces logiques de traçabilité, qui sont constitutives des jeux en réseau, mais l’euphémisation de ces logiques”, relève Genvo. L’utilisateur consent à donner ses informations personnelles pour jouer. Un effet amplifié par la transformation récente des interfaces des consoles de jeux en réseaux sociaux : ainsi de la Xbox One et de la Playstation 4 qui détaillent les activités auxquels s’adonnent vos “followers” et vos “friends”, à qui on peut également envoyer des messages.

Difficile dès lors pour les joueurs d’être choqués par la récupération de leurs données personnelles même quand c’est le fait du gouvernement… “Aucun groupe d’humains connectés en 2013 ne peut avoir l’espoir que sa vie privée le reste face aux grandes forces qui régissent la vie connectée, commente Joseph Burnstein, journaliste à Buzzfeed. Le vieux circuit fermé du gaming – du joueur à la manette de jeu à la console à la télévision de retour au joueur – est obsolète. Les joueurs, comme le reste des utilisateurs d’Internet, sont comptés, collectés, surveillés.”

Déguisés en gnomes ou en elfes, des agents secrets américains ont infiltré “World of Warcraft” à l’affût de potentiels terroristes. Mais si elles ont soupçonné Al Qaida de jouer à “Second Life” pour transférer de l’argent ou planifier des attentats, les autorités américaines n’en ont jamais trouvé la preuve.

Re: internet , technologie, ...

Re: internet , technologie, ...

La NSA accusée d'être anticonstitutionnelle par un juge américain

http://www.franceinfo.fr/justice/un-juge-americain-juge-les-activites-de-la-nsa-anti-constitutionnelles-1252077-2013-12-16

>>>C'est un premier revers judiciaire pour le programme de surveillance de métadonnées de la NSA. Ce lundi, un juge fédéral d'un tribunal civil de Washington, aux Etats-Unis, a estimé que la collecte de métadonnées du téléphone d'un particulier constituait une "atteinte à la vie privée". Il a également mis en doute la constitutionnalité d'une telle pratique, qu'il a qualifié de "quasi-orwellienne". Edward Snowden, à l'origine des révélations sur la NSA, a salué cette décision.

"Aux Etats-Unis, les officiels qui violent la Constitution reçoivent une promotion; ceux qui exposent ses violations sont accusés", dit Glenn Greenwald sur Twitter.

http://www.franceinfo.fr/justice/un-juge-americain-juge-les-activites-de-la-nsa-anti-constitutionnelles-1252077-2013-12-16

Re: internet , technologie, ...

Re: internet , technologie, ...

ivo a écrit:La NSA accusée d'être anticonstitutionnelle par un juge américain>>>C'est un premier revers judiciaire pour le programme de surveillance de métadonnées de la NSA. Ce lundi, un juge fédéral d'un tribunal civil de Washington, aux Etats-Unis, a estimé que la collecte de métadonnées du téléphone d'un particulier constituait une "atteinte à la vie privée". Il a également mis en doute la constitutionnalité d'une telle pratique, qu'il a qualifié de "quasi-orwellienne". Edward Snowden, à l'origine des révélations sur la NSA, a salué cette décision.

"Aux Etats-Unis, les officiels qui violent la Constitution reçoivent une promotion; ceux qui exposent ses violations sont accusés", dit Glenn Greenwald sur Twitter.

http://www.franceinfo.fr/justice/un-juge-americain-juge-les-activites-de-la-nsa-anti-constitutionnelles-1252077-2013-12-16

Ce n'est pas tout neuf. Une action a été menée par un autre juge en 2006 et ça n'a rien apporté.

http://fr.wikipedia.org/wiki/USA_PATRIOT_Actwikipédia a écrit:

Arrêt du 17 août 2006

Le 17 août 2006, la juge fédérale américaine Anna Diggs Taylor a déclaré inconstitutionnelles ces écoutes téléphoniques et a ordonné l’arrêt immédiat du programme secret de surveillance intérieure mené par l'Agence nationale de sécurité, ce à quoi il n'a pas été donné suite.

http://fr.wikipedia.org/wiki/USA_PATRIOT_Act#Prolongations_et_r.C3.A9visions_du_Patriot_Act[/quote]

Lib- Messages : 1691

Date d'inscription : 16/05/2009

Re: internet , technologie, ...

Re: internet , technologie, ...

Turquie : vers un contrôle plus strict d'internet

http://www.rfi.fr/technologies/20140109-internet-turquie-censure-google-twitter-youtube

http://www.rfi.fr/technologies/20140109-internet-turquie-censure-google-twitter-youtube

Instaurer un contrôle encore plus strict sur internet, telle est l’ambition affichée du projet de loi soumis, ce jeudi 9 janvier, par le gouvernement au Parlement turc. Un projet de loi qui marque une étape supplémentaire dans le verrouillage d’un internet.

Limiter l'accès aux sites de partage de vidéos, surveiller les recherches des internautes sur le web et les réseaux sociaux, et bloquer certains mots-clés : le projet de loi soumis ce jeudi par le gouvernement au Parlement turc projette de verrouiller encore plus un accès à internet déjà limité. Avec déjà plus de 7 000 sites bloqués et plus d’une centaine de mots-clés bannis des moteurs de recherche, la Turquie figure, depuis 2010, sur la liste des Etats placés « sous surveillance » par l’organisation française Reporters sans frontières pour leur propension à censurer le Net.

L’argument avancé par le gouvernement : la régulation d’internet permettrait de « protéger la famille, les enfants et la jeunesse des informations qui, sur internet, encourage la consommation de drogues, les abus sexuels et le suicide ». Avec en principale ligne de mire, les sites de partages et les réseaux sociaux. Mais le projet de loi prévoit non seulement d’octroyer le pouvoir à l’autorité gouvernementale des télécommunications, de limiter l’accès aux sites de partage de vidéos, mais surtout de conserver pendant deux ans un dossier des activités de chaque internaute, sur le web ou les réseaux sociaux, recensant les sites qu’il a visités et les mots-clés qu’il a utilisés.

→ À (RE)LIRE : Reporters sans frontières débusque les « ennemis d’internet »

Selon le journal Hürriyet, proche de l’opposition, le gouvernement envisagerait également de créer une nouvelle entité à laquelle tous les fournisseurs d’accès à internet seraient contraints d’appartenir. Un moyen de contrôler directement à la source la distribution de certaines informations. Car en Turquie, beaucoup de sujets restent très sensibles : l’armée, la nation, la question de la minorité kurde sont censurées en ligne. Une liste qui semble d’ailleurs s’allonger. Dans son Rapport sur la transparence, publié le mois dernier, le géant de l’internet Google a constaté une augmentation de 966% des demandes de retrait d’informations, sur les six derniers mois, de la part des autorités turques. La Turquie a ainsi été classée, avec la Chine, au premier rang des censeurs du web par Google.

Re: internet , technologie, ...

Re: internet , technologie, ...

"Netra", les yeux de Delhi sur la Toile

http://www.courrierinternational.com/breve/2014/01/13/netra-les-yeux-de-delhi-sur-la-toile

http://www.courrierinternational.com/breve/2014/01/13/netra-les-yeux-de-delhi-sur-la-toile

A New Delhi, le très sérieux Economic Times est formel : l'Inde se dotera bientôt d'un nouveau programme de cybersurveillance. Il se nommera Netra, les yeux en hindi, et permettra d'intercepter toute communication écrite mais aussi orale via les logiciels Skype ou Google Talk par exemple.

L'Inde était déjà le deuxième pays au monde à faire le plus de requêtes à Google sur ses utilisateurs. Avec Netra, New Delhi ne dépendra plus des Américains, de Google ou de la NSA pour espionner ses propres citoyens. L'étau se resserre un peu plus autour des internautes indiens.

Re: internet , technologie, ...

Re: internet , technologie, ...

La NSA récupère des milliards de SMS dans le monde

http://www.lemonde.fr/technologies/article/2014/01/16/la-nsa-recupere-des-millions-de-sms-dans-le-monde_4349641_651865.html

http://www.lemonde.fr/technologies/article/2014/01/16/la-nsa-recupere-des-millions-de-sms-dans-le-monde_4349641_651865.html

L'Agence de sécurité nationale américaine, la NSA, a récupéré près de 200 millions de SMS par jour dans le monde, de façon non ciblée, pour en extraire des renseignements depuis 2011, rapporte jeudi 16 janvier le quotidien britannique The Guardian.

Ces informations, révélées dans le cadre d'une enquête menée conjointement par le journal et la chaîne Channel 4 News, s'appuient sur des documents transmis par l'ancien consultant en informatique Edward Snowden, réfugié en Russie. Elles sont publiées à la veille d'un discours du président américain, Barack Obama, qui doit annoncer vendredi une série de réformes des méthodes de surveillance, en réponse à la controverse sur les programmes américains d'espionnage déclenchée par Snowden.

Le programme de la NSA sur les SMS, qui a pour nom de code « Dishfire », récupère « à peu près tout ce qu'il peut », selon des documents du GCHQ, le pendant britannique de la NSA, cités par le Guardian, plutôt que de se cantonner aux communications de personnes faisant l'objet d'une surveillance. Le quotidien indique s'appuyer aussi sur un document de la NSA datant de 2011, sous-titré « Les SMS : une mine d'or à exploiter », révélant que le programme avait permis de collecter en moyenne 194 millions textos par jour en avril cette année-là.

Lire : L'ampleur de l'espionnage mondial par la NSA

http://www.lemonde.fr/technologies/article/2013/10/21/l-ampleur-de-l-espionnage-mondial-par-la-nsa_3499756_651865.html

EN TOUTE LÉGALITÉ

La NSA se sert de cette base de données pour extraire des renseignements sur les projets de voyages, les contacts, les transactions financières des détenteurs de téléphones portables, y compris les individus qui ne sont soupçonnés d'aucune activité illégale, selon le journal. Le programme consiste à recueillir et à analyser des messages automatiques tels que ceux signalant les appels en absence ou les frais d'itinérance (roaming), ainsi que les textos envoyés par les banques.

Selon le quotidien, l'agence britannique GCHQ a utilisé ce programme pour chercher des « métadonnées » – informations relatives à ces SMS mais pas leur contenu même – concernant des communications de personnes se trouvant au Royaume-Uni. Le GCHQ a affirmé que ses activités se faisaient en toute légalité. « L'ensemble du travail du GCHQ est mené en accord dans le strict cadre de la loi et de nos règles qui garantit que nos activités sont autorisées, nécessaires et proportionnées, et qu'il y a une rigoureuse supervision », a indiqué l'agence dans un communiqué.

La NSA a, de son côté, également assuré qu'elle respectait le cadre légal : « Dishfire est un système qui gère et collecte des données SMS récupérées légalement. » « La NSA travaille activement à expurger les données superflues [concernant les citoyens américains], ainsi que celles des innocents citoyens étrangers aussi tôt que possible dans le processus [de collecte] », se défend l'agence américaine dans un communiqué.

Re: internet , technologie, ...

Re: internet , technologie, ...

et celui là de sms, il est stocké NSA ?

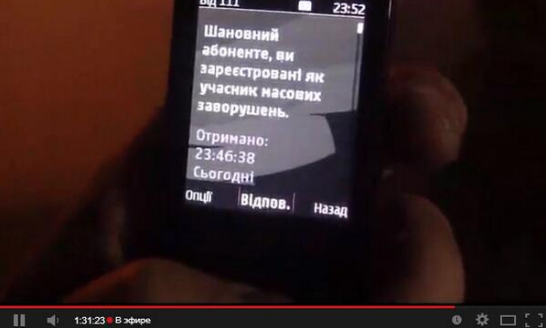

Le mystérieux texto reçu par les manifestants de Kiev

http://bigbrowser.blog.lemonde.fr/2014/01/23/mouchard-le-mysterieux-texto-recu-par-les-manifestants-de-kiev/

Le mystérieux texto reçu par les manifestants de Kiev

http://bigbrowser.blog.lemonde.fr/2014/01/23/mouchard-le-mysterieux-texto-recu-par-les-manifestants-de-kiev/

"Dear subscriber, you are registered as a participant in a riot”

Cette semaine, de nombreux manifestants de Kiev, en Ukraine, ont reçu sur leur téléphone portable un texto anonyme pour le moins intrigant : "Cher abonné, vous êtes enregistré comme participant à une émeute" ou à "un trouble massif à l'ordre public". Tous ceux qui ont pu lire ce message d'intimidation, mardi, se trouvaient alors à proximité des affrontements qui ont éclaté avec les forces de l'ordre, relève un article du Guardian.

Sur les réseaux sociaux, ce message, traduit en anglais, a été largement diffusé. Et tout aussi largement comparé au roman 1984 de George Orwell et son fameux "Big Brother is watching you", symbole des régimes totalitaires et autoritaires.

Selon un blog du New York Times, des journalistes ont également reçu le mystérieux message. Non signé, il a été spontanément attribué aux autorités ukrainiennes, qui tentent de faire taire la rébellion, née de la suspension des relations entre l'UE et l'ancienne république soviétique, et de son rapprochement avec la Russie. Le ministère de l'intérieur a toutefois démenti être l'auteur du SMS, rapporte le Guardian, "tout en précisant qu'il étudiait les images de vidéo-surveillance pour déterminer qui étaient les participants les plus actifs dans les émeutes, et les arrêter". Certains évoquent aussi une possible opération de hackers.

En tout cas, les compagnies téléphoniques ont elles aussi clamé leur innocence. D'après le site Mashable, l'opérateur Kyivstar a évoqué des "équipements illégaux", des stations "pirates" qui permettent d'envoyer des messages aux clients de tout opérateur qui se trouveraient dans une même zone, sans passer par ces compagnies de téléphonie mobile. D'après cet article, ces pirates ont pu aisément avoir recours à un "IMSI Catcher", un appareil qui se fait passer pour une station relais de téléphones portables.

Selon le New York Times, ce n'est d'ailleurs pas la première fois que cette méthode du texto collectif, et intrusif, est employée par des autorités pour faire passer leur message : pendant les derniers jours de la révolte contre le régime d'Hosni Moubarak en Egypte, les clients de Vodafone Egypte avaient reçu un SMS appelant "les hommes honnêtes et loyaux à affronter les traîtres et les criminels et à protéger le peuple et l'honneur", rappelle le quotidien américain.

Néanmoins, l'originalité de ce texto tiendrait à son ciblage extrêmement pointu – s'il a effectivement été envoyé seulement à des personnes se situant sur les lieux d'affrontements, au moment de ces affrontements. Ce niveau de précision n'est toutefois pas si certain, estime le NYT : "De ce que nous savons, une poignée de grand-mères faisant paisiblement la sieste, loin des affrontements, ont aussi reçu le texto. Dans tous les cas, il est indéniable que quelqu'un, du côté des autorités de Kiev, ait réussi la prouesse de faire des concepts de surveillance et de géolocalisation une réalité bien tangible."

Le message d'intimidation n'aura en tout cas pas dissuadé les manifestants de Kiev : depuis mardi, de nouveaux heurts ont éclaté et se poursuivaient mercredi soir, à coup de cocktaïls Molotov et de pierres d'un côté, contre des balles en caoutchouc et des grenades assourdissantes de l'autre, les deux camps s'affrontant autour de barricades de pneus enflammés. L'opposition a fait état de cinq morts et de 1 700 blessés au total ces derniers jours. Selon le site Ukrainska Pravda, et alors que des rumeurs courent sur la présence de snipers, quatre des cinq personnes tuées avaient des blessures par balles.

Ce regain de violences, qui a culminé avec la mobilisation de 200 000 personnes dimanche, a suivi l'adoption, le 16 janvier, de nouvelles lois répressives sans précédent, parmi lesquelles des peines de prison de quinze jours pour l'installation non autorisée de tentes ou d'estrades dans des endroits publics, et jusqu'à cinq ans pour les personnes bloquant des bâtiments officiels.

Lire le reportage : Ukraine : « On résistera, et si nécessaire, on attaquera »

Re: internet , technologie, ...

Re: internet , technologie, ...

Mise en données du monde, le déluge numérique

http://www.monde-diplomatique.fr/2013/07/CUKIER/49318

http://www.monde-diplomatique.fr/2013/07/CUKIER/49318

Amitiés, pensées, échanges, déplacements : la plupart des activités humaines donnent désormais lieu à une production massive de données numérisées. Leur collecte et leur analyse ouvrent des perspectives parfois enthousiasmantes qui aiguisent l’appétit des entreprises. Mais la mise en données du monde risque aussi de menacer les libertés, comme le montre le tentaculaire programme de surveillance conduit aux Etats-Unis.

Au IIIe siècle avant notre ère, on disait de la bibliothèque d’Alexandrie qu’elle renfermait la totalité du savoir humain. De nos jours, la masse d’informations disponibles est telle que, si on la répartissait entre tous les Terriens, chacun en recevrait une quantité trois cent vingt fois supérieure à la collection d’Alexandrie : en tout, mille deux cents exaoctets (milliards de milliards d’octets). Si on enregistrait le tout sur des CD, ceux-ci formeraient cinq piles capables chacune de relier la Terre à la Lune.

L’hyperinflation des données est un phénomène relativement nouveau. En 2000, un quart seulement des informations consignées dans le monde existaient au format numérique. Papier, film et support analogique se partageaient tout le reste. Du fait de l’explosion des fichiers — leur volume double tous les trois ans —, la situation s’est renversée dans des proportions inouïes. En 2013, le numérique représente plus de 98 % du total. Les Anglo-Saxons ont forgé un terme pour désigner cette masse devenue si gigantesque qu’elle menace d’échapper au contrôle des gouvernants et des citoyens : les big data, ou données de masse.

Devant leur démesure, il est tentant de ne les appréhender qu’en termes de chiffres. Mais ce serait méconnaître le cœur du phénomène : l’immense gisement de données numériques découle de la capacité à paramétrer des aspects du monde et de la vie humaine qui n’avaient encore jamais été quantifiés. On peut qualifier ce processus de « mise en données » (datafication). Par exemple, la localisation d’un lieu ou d’une personne a d’abord été mise en données une première fois par le croisement de la longitude et de la latitude, puis par le procédé satellitaire et numérique du Global Positioning System (GPS). A travers Facebook, même les goûts personnels, les relations amicales et les « j’aime » se changent en données gravées dans la mémoire virtuelle. Il n’est pas jusqu’aux mots qui ne soient eux aussi traités comme des éléments d’information depuis que les ordinateurs explorent des siècles de littérature mondiale numérisée.

Les bases ainsi constituées se prêtent à toutes sortes d’usages étonnants, rendus possibles par une mémoire informatique de moins en moins coûteuse, des processeurs toujours plus puissants, des algorithmes toujours plus sophistiqués, ainsi que par le maniement de principes de base du calcul statistique. Au lieu d’apprendre à un ordinateur à exécuter une action, comme conduire une voiture ou traduire un texte — objectif sur lequel des cohortes d’experts en intelligence artificielle se sont cassé les dents durant des décennies —, la nouvelle approche consiste à le gaver d’une quantité d’informations suffisante pour qu’il déduise la probabilité qu’un feu de circulation soit vert plutôt que rouge à chaque instant, ou dans quel contexte on traduira le mot anglais light par « lumière » plutôt que par « léger ».